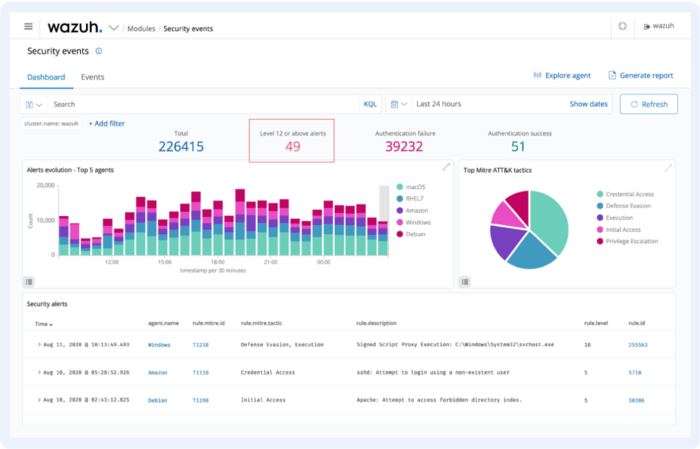

Indikator kompromi (IOCs) adalah potongan data forensik yang mengidentifikasi aktivitas yang berpotensi berbahaya pada sistem atau jaringan, seperti entri log sistem, file sistem, atau lalu lintas jaringan. Analis keamanan forensik digital dan pakar keamanan informasi menggunakan indikator risiko untuk mendeteksi pelanggaran data, infeksi malware, dan insiden keamanan lainnya.

Dengan memantau indikator pelanggaran keamanan, tim keamanan dapat mendeteksi serangan siber dan mengambil tindakan lebih cepat untuk mencegah pelanggaran keamanan, membatasi kerusakan, dan meningkatkan respons terhadap insiden. Indikator kompromi berfungsi sebagai tanda bahaya yang dapat membantu InfoSec dan tim keamanan siber dengan cepat mendeteksi aktivitas mencurigakan.

Mengapa Organisasi Anda Harus Memantau Indikator Kompromi?

Memantau indikator kompromi dapat membantu organisasi merespons ancaman dunia maya ketika terdeteksi; ini dapat membantu merespons insiden dan menyediakan komponen yang diperlukan untuk forensik komputer yang efektif. Tim keamanan dapat memperbarui, menambah, atau menyesuaikan alat keamanan ketika mereka menemukan pola berulang dari indikator pelanggaran keamanan tertentu.

Dan kebijakan keamanan informasi yang akan melindunginya dari serangan di masa depan. Selain itu, pengawasan peraturan ditingkatkan untuk mengembangkan pendekatan yang konsisten dan terstruktur untuk mendeteksi, mencegah, dan melaporkan insiden keamanan di seluruh industri.

Apa Contoh Indikator Kompromi?

- Lalu lintas jaringan keluar yang tidak biasa: Mudah bagi administrator sistem dan pakar keamanan jaringan untuk menemukan lalu lintas keluar yang tidak biasa dalam jumlah besar. Ini bisa berupa spyware yang berkomunikasi dengan server komando dan kontrol atau serangan yang mencuri data sensitif. Indikator lalu lintas keluar dan perangkat lunak pendeteksi intrusi jaringan juga dapat mengeluarkan peringatan yang ada jika tingkat lalu lintas yang tidak biasa terdeteksi.

- Anomali dalam aktivitas akun pengguna yang memiliki hak istimewa: Serangan eskalasi hak istimewa, serta penipuan rekayasa sosial seperti phishing dan spear phishing, dapat memungkinkan pelaku jahat mendapatkan akses tidak sah ke akun pengguna yang memiliki hak istimewa.

- Ketidakteraturan geografis: Lalu lintas yang tidak biasa tidak selalu terbatas pada jumlah bandwidth yang digunakan, namun juga terbatas pada wilayah asal lalu lintas. Misalnya, hal ini mungkin menimbulkan kekhawatiran ketika bucket S3 Anda menerima informasi login dari alamat IP yang tampaknya berasal dari wilayah berbeda. Benar, atribusi IP tidak akurat, namun hal tersebut tidak mengurangi nilai kerja intelijen ancaman ini.

- Tanda bahaya login lainnya: Administrator sistem mungkin menemukan bahwa akun pengguna yang memiliki hak istimewa mengalami beberapa kali upaya login yang gagal, kemungkinan mengindikasikan serangan brute force.

- Peningkatan volume baca basis data: Indikator umum pelanggaran atau kebocoran data adalah peningkatan aktivitas basis data, seperti dump basis data penuh, yang mungkin mengindikasikan bahwa penyerang telah memperoleh akses ke sistem dan mengekstraksi informasi.

- Ukuran respons HTML: Injeksi SQL yang berhasil digunakan untuk mengekstrak data sensitif dari aplikasi web sering kali memiliki ukuran respons HTML yang lebih besar dibandingkan permintaan biasa.

- Beberapa permintaan untuk file yang sama: Menemukan titik masuk yang berfungsi (vektor serangan) atau eksploitasi mungkin memerlukan banyak percobaan dan kesalahan; Salah satu indikator yang mungkin adalah satu pengguna membuat beberapa permintaan ke file yang sama.

- Lalu lintas aplikasi port yang tidak cocok: Penyerang sering kali memanfaatkan port yang tidak cocok untuk melewati filter.

- Perubahan mencurigakan pada registri atau file sistem: Malware sering kali membuat perubahan pada registri; Oleh karena itu, membangun fondasi merupakan bagian penting dalam menangani infeksi malware.

- Anomali kueri Sistem Nama Domain: Kueri DNS dan lalu lintas ke server komando dan kontrol sering kali mengikuti pola standar, yang dapat berfungsi sebagai indikator bagus mengenai aktivitas mencurigakan.

- Patching sistem yang tidak terduga: Menjaga sistem Anda tetap up-to-date umumnya merupakan hal yang baik, namun patching yang tidak terduga bisa menjadi tanda adanya worm komputer atau penyerang yang menutup kerentanan, eksploitasi, atau vektor serangan sehingga orang lain tidak dapat menggunakannya.

- Perubahan pada pengaturan perangkat seluler: Penyerang semakin fokus pada perangkat seluler; Berhati-hatilah terhadap perubahan pada pengaturan perangkat Anda, aplikasi cadangan yang digunakan untuk serangan man-in-the-middle, atau aplikasi baru yang belum Anda instal.

- Mengumpulkan data di tempat yang salah: File di tempat asing atau arsip data sensitif yang tidak seharusnya ada merupakan pertanda baik akan terjadinya pelanggaran data.

- Lalu lintas web yang mengandung perilaku tidak manusiawi: Lalu lintas web yang tidak menyerupai perilaku manusia secara umum harus diselidiki dengan tepat.

- Tanda-tanda serangan penolakan layanan terdistribusi (DDoS): Serangan DDoS yang didukung oleh botnet sering kali digunakan untuk mengalihkan perhatian dari serangan sekunder terhadap kerahasiaan atau integritas sistem Anda.

Demikian ulasan mengenai apa yang dimaksud dengan indikator konsensus (IOCs) seperti yang dilansir liatogel, Semoga bermanfaat untuk Anda semua.